Building A Culture Of Security

CEO Abstract – Marco Galli

We live in an era where connection is power, but also fragility.

Marco Galli guides us to look beyond the surface of the digital world, where security is not just defense, but an act of trust between humans and technology. Innovation arises from the balance between intelligence and sensitivity, between code and consciousness. It is in this space that Cyber Industries is building the future of cybersecurity: human, aware, resilient.

Is integration with third-party security systems really effective?

How Secure Is Your Network Infrastructure? Find Out...

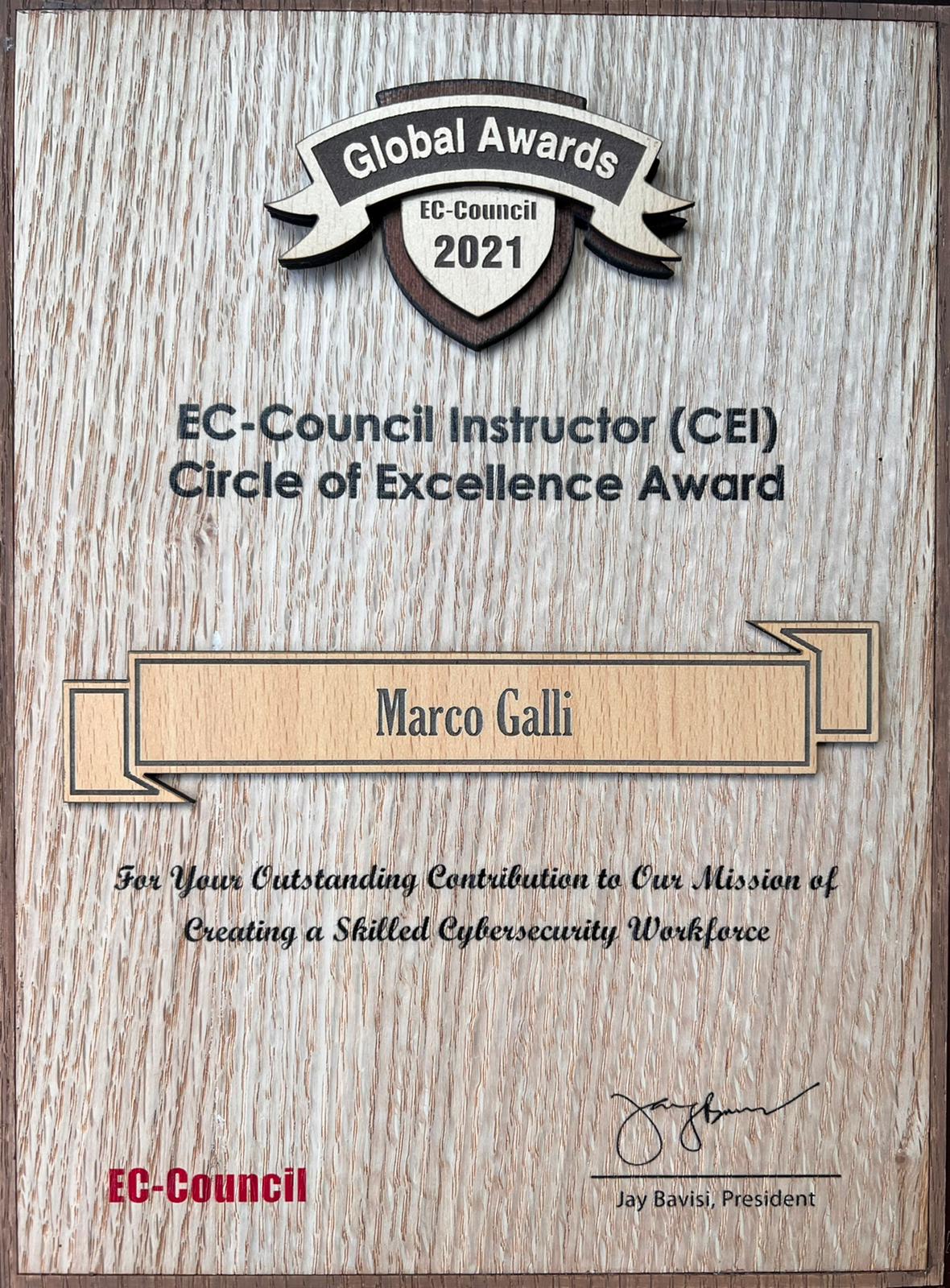

International certified training

It is no surprise that progressive organizations enjoy deep involvement of top management in setting up, managing and reviewing security measures. As they work to prevent as many future breaches as possible, these companies realize that they are under constant attack and that some attacks will succeed. To counter this inevitability, they turn to advanced consulting and technology and conduct risk assessments and reviews, with third-party expertise that lightens the workload of the ICT team.

Rather than simply reacting to current attacks, proactive companies seek to prevent future ones. Because they understand the real and present threats, security policy and procedure reviews occur on a continuous cycle. The ICT department focuses on the critical day-to-day operation of the network infrastructure, with third parties called upon to assume some of the security responsibilities. The effort is above average for these organizations, but the results can still be below average.

In these organizations, responsibility for cybersecurity is still delegated to ICT managers. They may review policies and processes or request a third-party risk assessment, but only occasionally. While this external expertise helps detect some breaches, such breaches are treated on a case-by-case basis, with no attempt to prevent future incidents. As a result, reactive companies are continually playing catch-up with evolving cyber threats.

Passive organizations act as if cyber threats are gone. Simply adhering to existing industry and security standards is not considered. An approach is taken where responsibility is placed directly in their ICT department. Security policies and procedures are few and far between, as are third-party risk assessments. Because cyber defenses are not prepared for these activities, breaches go largely unnoticed.

Cyber Industries™ offers a proprietary approach to assess whether your security systems such as MDR and SOC are actually protecting your business. What if they aren’t?

Cyber Industries™ International Certifications. To guarantee your competence, professionalism and success.

Exclusive awards for those who believe that Cyber Security is an ethical and moral value

© 2025 - All Rights Reserved - Designed by Honeypot website ☯